Хакерська атака на українські обленерго, яка сталася наприкінці 2015 року, була здійснена за допомогою шкідливого комп'ютерного забезпечення, яке містили документи Microsoft Office.

Про це йдеться в блозі антивірусної компанії ESET, що випускає відомий антивірус NOD32.

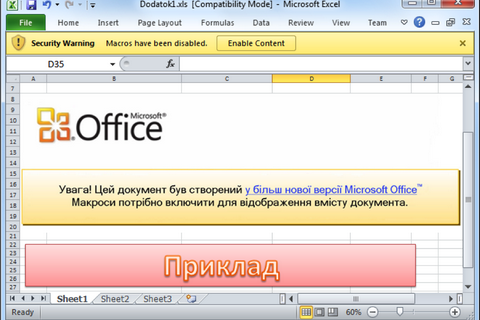

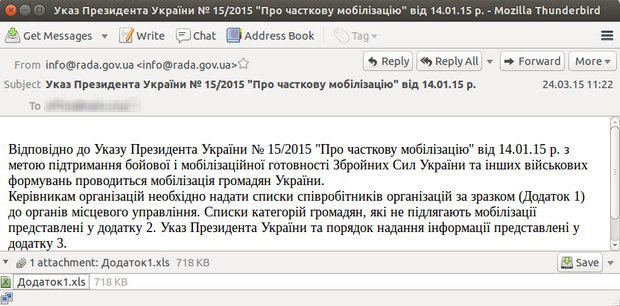

Сценарій атаки простий: жертва отримує електронний лист, який містить вкладення зі шкідливим документом. Наприклад, на початку 2015 року із поштового сервера Верховної Ради розсилали повідомлення з вірусом у вкладеному Excel-файлі нібито з якимись списками кампанії мобілізації. "Це приклад використання соціальної інженерії, а не вразливості програмного забезпечення", - сказано в блозі.

Якщо жертва повірила листу і запустила документ із макросом, її комп'ютер заражений. У випадку з українськими обленерго документи містили "троян" BlackEnergy, який заразив систему іншим "трояном" Win32/KillDisk. Окрім того, що ця програма здатна "вбивати" файли, необхідні для завантаження операційної системи, її спеціально підготували для атаки на енергокомпанії.

По-перше, вона містила можливість активації з певною затримкою. А по-друге, її налаштували на закриття процесу sec_service.exe, який можуть ставити до комп'ютерних програм ELTIMA Serial to Ethernet Connector і ASEM Ubiquity, що їх використовують в автоматизованих системах управління (Industrial control system; ICS).

"Наш аналіз руйнівної шкідливої програми KillDisk, виявленої в декількох енергопостачальних компаніях України, показує, що теоретично вона здатна вимикати критично важливі системи. Є й інше можливе пояснення: бекдор BlackEnergy, а також недавно виявлений бекдор SSH забезпечують зловмисникам віддалений доступ до зараженої системи. Після успішного зараження критичної системи одним із цих троянів зловмисник, знову-таки теоретично, може отримати можливість її відключення. У такому разі запущений троян KillDisk працює на те, щоб відновлення стало складнішим, ніж зазвичай. Ми зі значною часткою впевненості можемо припустити, що саме такий набір інструментів був використаний, щоб спричинити вимкнення світла в Івано-Франківській області", - йдеться в блозі.

Такий самий набір інструментів використовували нещодавно під час місцевих виборів в Україні. Однак тоді жертвами були засоби масової інформації. Зокрема була здійснена атака на інтернет-ресурси групи StarLightMedia, в результаті чого був сильно пошкоджений відеоархів телеканалу ICTV. За даними CERT-UA, первинним джерелом потрапляння BlackEnergy на сервери компанії став електронний лист на адресу фінансового відділу сайту.

ESET зазначає, що жертвою грудневої атаки стала не тільки Івано-Франківська область, де 23 грудня стався збій у роботі "Прикарпаттяобленерго", а й деякі інші енергокомпанії. ESET не уточнює, які саме, але може йтися також про "Київобленерго" і "Чернівціобленерго". Згідно з повідомленням Міненерговугілля України, на рівні відомства створено комісію, яка повинна встановити причини збою в роботі цих енергопостачальних організацій.

Видання Ars Technica стверджує, що збій у роботі "Прикарпаттяобленерго" став першим зафіксованим випадком вимкнення електроенергії, спричиненого хакерською атакою.

"Це поворотний момент, оскільки ми і раніше бачили приклади руйнівних атак на енергетичні компанії - наприклад на нафтові - але ніколи раніше вони не зумовлювали масові відключення електроенергії. Це сценарій, якого ми боялися вже дуже давно", - цитує видання голову відділу кібершпигунства iSIGHT Partners Джона Халтквіста.